Burgy Zapp von Schneider-Egestorf

Die Basis – aktueller Trend

Integration der Unternehmens IT in die Sicherheits-Lösung.

Globales Netze, globales QRadar

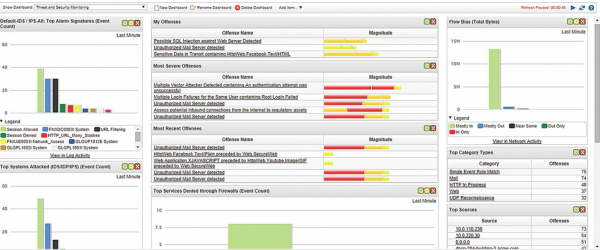

eMail, Internet, Mitarbeiter und ihre Geräte und Anbindungen an externe Systeme sind nicht vermeidbar. QRadar deckt das gesamte Netzwerk (on-premises & cloud) ab und integriert dabei andere Sicherheits-Lösungen, Firewalls etc. Viele Security Anbieter arbeiten gegenwärtig an diesem Schritt. Das ist nicht trivial. QRadar ist auf den ersten Blick ein Dashboard, wo die Ist-Situation zu einem Gesamtbild kristallisiert.

Einschätzen von Schwachstellen und potenziellen Angriffsvektoren

Jede (vernetzte) Software stellt eine Bedrohung dar. In der Masse und im Rahmen vieler Updates kann nur viel menschliche Arbeit den Überblick behalten, wo Schwachstellen entstehen und geschlossen werden müssen. QRadar deckt einen ausreichend großen Teil des Marketes ab, um alle aktuellen Bedrohungen im sich ständig wandelnden Umfeld zu kennen und diese Einschätzung für den Security Spezialisten sehr gut vorzubereiten. IBM hat zu diesem Zweck einen ganzen Landstrich an Security Anbietern gekauft.

Neues durch Kognition: Die Erfahrung anderer

IBM Watson gibt eine Handlungs-Empfehlung an den Endpoint: „Bitte System patchen, hier ist eine Schwachstelle.“ Empört ausgedrückt könnte man sagen, IBM Kunden profitieren hier von anderen IBM Kunden, vermittelt durch die Kognition von Watson.

Monitoring mit Kognition – Watson ist einen Schritt voraus

Je nach Größe des Unternehmens sitzen 1 – 3 Mitarbeiter des Security Operations Center (SOC) in ihrem jeweiligen Eskalations-Level vor ihren Dashboards und arbeiten die Events ab, die sich aus den Massen an aggregierten Daten ergeben.

Neues durch Kognition: Semantische Recherche

Im Monitoring recherchiert Watson indem er nicht nur als Crawler fungiert und alle Security Blogs, Whitepaper etc. liest sondern auch korreliert und somit im laufenden Monitoring verdächtige Verhaltensmuster, Anomalien und Gravität erkennt. Warum das so wichtig ist: Selbst wenn drei Köche zwischen den Töpfen hin und her rennen und nicht nur 1 Analyst alles macht, so ist ein Level 1, 2, 3 SOC-Analyst ein gestresster Zeitgenosse:

Level 1 erhält das Meer an Events auf seine Console. Schnell und viel müssen sie entscheiden, was als potenzieller Incident eskaliert wird und was bereits als false positive weg-geklickt wird. Der SOC-Analyst steht stark unter Druck ob er von den 5, 10, 20 Bedrohungen am Tag die einzige echte Bedrohung als false positive markiert. Im schlimmsten Fall läuft der Angriff durch. Zwei, drei Tage später kommt der Anruf „Wir haben ein paar Millionen Kundendaten im Netz gefunden“.

Noch nicht Abonnent? Sonderaktion nutzen.

Weiterführende Informationen

https://exchange.xforce.ibmcloud.com/hub

Die QRadar Produktgruppe umfasst: User Behaviour Analytics, on Cloud, Incident Forensics, Log Manager, SIEM, Vulnerability Manager. Zu den Funktionen dieser Lösungen gibt es jeweils eine deutschsprachige Dokumentation bei IBM.com

Ein englischsprachiges Datenblatt zu dem IBM Produkt QRadar Security Intelligence Plattform finden Sie hier:

Quellen / Abbildungen

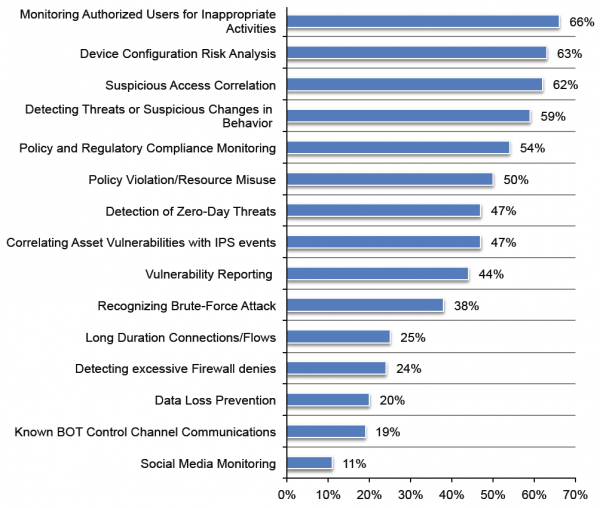

Abbildungen der Statistiken

Ponemon Institute (2015). QRadar Security Intelligence Client Study. Traverse City: Ponemon Institute LLC

Einlauf-Illustration

IBM Security. (2016). IT executive guide to security intelligence. Somers: IBM Corporation