von Thomas Barlen

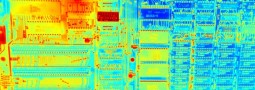

Dies ist auch begründet, denn das Labor in Rochester, MN. legt sehr großen Wert auf Sicherheit bei der Entwicklung von neuen Funktionen. Jedoch ist hierbei darauf zu achten, dass bei falscher Konfiguration ein iSeries Server seiner Umwelt gegenüber sehr offen sein kann. Grundsätzlich sollte darauf geachtet werden, dass Sicherheit auf mehreren Ebenen implementiert werden sollte. Nur durch eine Kombination von verschiedenen Schutzfunktionen an verschiedenen Orten in einer Organisation läßt sich ein hohes Maß an Sicherheit erreichen. Dies fängt bei unternehmensweiten Sicherheitsrichtlinien an und reicht bis hin zur Anwendungssicherheit wie in der folgenden Abbildung dargestellt ist.

In diesem Artikel konzentriere ich mich auf die wesentlichen Funktionen im Bereich System- und Netzwerksicherheit, die seit OS/400 V5R1 neu hinzugekommen sind, bzw. erweitert wurden. OS/400 stellt viele Funktionen und Services zur Verfügung, die es erlauben die Grundanforderungen von Sicherheit zu gewährleisten. Die wichtigsten Anforderungen sind:

- Authentisiering

- Autorisierung

- Integrität

- Vertraulichkeit

- Audit und Monitoring

Systemsicherheit

Leider gibt es immer noch zu viele Benutzerprofile mit Sonderrechten wie *ALLOBJ, *SECADM, *AUDIT, etc. Grundsätzlich gilt, dass OS/400 mit seinen Objekt-Berechtigungsmöglichkeiten es erlaubt, Systemadministration wie auch Programmierung ohne die o.a. Rechte zu betreiben. Sollte der IT Betrieb dies trotzdem erfordern, gibt es seit V5R2 eine Möglichkeit, sicherheitsbezogene Systemeinstellungen „einzufrieren“, so dass Benutzer mit der *SECOFR Benutzerklasse und den dazugehörigen Sonderrechten (dies schließt das OS/400 Profil QSECOFR mit ein) keine Möglichkeit mehr haben, die eingerichteten Sicherheitswerte zu verändern. Diese Sperrung geschieht über die System Service Tools (SST) wie folgt:

- 1.Von der OS/400 Befehlszeile den Befehl STRSST aufrufen. Mit dem QSECOFR DST Profil anmelden. Dieses Profil ist unabhängig von dem OS/400 Profil QSECOFR.

- 2. Auf dem System Service Tools Menü die Auswahl 7 (Work with System Security) auswählen.

- 3. Nun den Wert für Allow System Value Security Changes auf 2 setzen. Von nun an sind alle sicherheitsbezogenen Systemwerte von niemand mehr änderbar. Über die F1 (Hilfe) Taste bekommen Sie alle betroffenen Werte angezeigt.

- 4. System Service Tools verlassen.

Um weitere Änderungen vornehmen zu können, muss der Wert über SST wieder zurückgesetzt werden. Da kaum jemand Zugang zum SST hat, ist mit dieser Funktion gewährleistet, dass alle Sicherheitseinstellungen, die in den Sicherheitsrichtlinien festgelegt sind, auch ihre Wirksamkeit beibehalten. Es sollte auch daran gedacht werden, nur ausgewählte DST Benutzer für die sicherheitsrelevanten SST Funktionen zu berechtigen. Die DST/SST Berechtigungen können ab V5R2 auch über SST definiert werden.

Noch nicht Abonnent? Sonderaktion nutzen.