Beiträge zum Stichwort ‘

Security ’

10. Oktober 2013 |

Von admin

IBM stellte eine neue Sicherheitsplattform vor, die hochentwickelte analytische Fähigkeiten mit Echtzeit-Datenquellen aus Hunderten unterschiedlichster Quellen kombiniert. Damit können sich Organisationen besser gegen zunehmende komplexe und hochentwickelte Sicherheitsattacken schützen.

Veröffentlicht in Security |

Keine Kommentare »

Schlagworte: Anwendungen, Big Data, Daten, Gefahr, Gefahrenabwehr, IBM, IBM i, Identitäten, Informationen, Infrastructure, Mechanismen, Personen, Security, Verfügbarkeit

9. Oktober 2013 |

Von admin

Teil 2 Die Nutzung von sozialen Netzwerken und Blogs durch Unternehmen gestaltet nicht nur die Weiterentwicklung dieser Medien mit, sondern auch die Kommunikations-Strategie der Unternehmen. Im ersten Teil dieses Beitrags (November 2011) wurde die rasant zunehmende Akzeptanz von Social Media durch Unternehmen weltweit in den letzten Jahren beleuchtet.

Veröffentlicht in Cloud, Social Media, Devices, Security |

Keine Kommentare »

Schlagworte: Betreiber, Facebook, Freundeslisten, Informationen, Kosten, Privatsphäre, Regeln, Regelung, Security, social graph, Social Media, Veränderungen, Vertrag

21. Juni 2013 |

Von admin

Highlights der aktuellen IBM i 7.1 Technology Refresh 6 Ankündigungen aus den Februar 2013 IBM Announcements betreffen Verbesserungen im Bereich mobile Client App Programmierung, Sicherheit, IBM Connections und Lotus Traveler.

Veröffentlicht in IBM Announcements |

Keine Kommentare »

Schlagworte: IBM, IBM Announcement, IBM Announcements, IBM Connections, IBM i, IBM Lotus Notes Traveller, Security

17. Februar 2013 |

Von admin

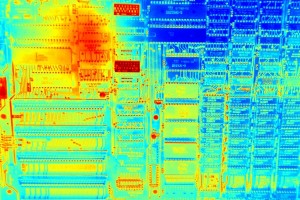

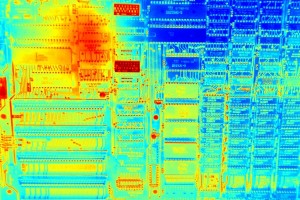

Im Oktober 2012 erhielt die Power Systems-Familie den neuen POWER7+ Prozessor mit neuen Sicherheits- und Capacity-on-Demand-Eigenschaften und mit um bis zu 40 Prozent verbesserter Workloadleistung.

Veröffentlicht in IBM Announcements |

Keine Kommentare »

Schlagworte: Ankündigung, Daten, Demand, IBM, Power, prozessor, Security, System, Workload

7. März 2012 |

Von Isabella Pridat

Ziel dieser Mythen-Sammlung ist es, einige der Fehleinschätzungen und häufigen Irrtümer aufzudecken, die im Zusammenhang mit der Sicherheit von IBM i so häufig gemacht werden. Im Rahmen meiner Beratungstätigkeit habe ich beim einzelnen Kunden diesbezügliche Fragen beantwortet und irrige Meinungen aufgeklärt – die wichtigsten Mythen für ein breiteres Publikum aufzudecken, scheint mir eine lohnenswerte Aufgabe.

Veröffentlicht in Security |

Keine Kommentare »

Schlagworte: AS/400, i5, IBM, iSeries, Security, Server

11. Januar 2012 |

Von Isabella Pridat

Teil 3 Die Nutzung von sozialen Netzwerken und Blogs durch Unternehmen gestaltet nicht nur die Weiterentwicklung dieser Medien mit, sondern auch die Kommunikations-Strategie der Unternehmen. In den ersten beiden Teilen dieses Beitrags (NEWSolutions Ausgabe November 2011 und Januar 2012) wurde die rasant zunehmende Akzeptanz von Social Media durch Unternehmen weltweit in den letzten Jahren beleuchtet.

Veröffentlicht in Cloud, Social Media, Devices |

Keine Kommentare »

Schlagworte: Cloud, Facebook, Privatsphäre, Security, Social Media

11. Januar 2012 |

Von Isabella Pridat

Die Sicherheitslandschaft verändert sich derzeit rapide, das enthüllt der veröffentlichte IBM X-Force-Trendbericht zur ersten Jahreshälfte 2011: Die Angriffe werden komplexer, Sicherheitsvorfälle im Mobil-Bereich nehmen zu und es treten vermehrt sorgfältig geplante Angriffe wie das sogenannte „Whaling“ auf.

Veröffentlicht in Cloud, Social Media, Devices, Security |

Keine Kommentare »

Schlagworte: Endgerät, IBM, IBM i, iSeries, IT, mobil, Mobil Geräte, Mobile, Phone, Security, Security, Server, Smartphone

11. Januar 2012 |

Von Isabella Pridat

Zwar hat sich in den letzten drei Jahren die Zahl der realisierten Network Access Control-Lösungen (NAC) zum Schutz vor internem Datenmissbrauch mehr als verdoppelt, trotzdem verfügen nach einer Vergleichserhebung der mikado soft gmbh erst zwei von fünf Firmen über einen solchen Schutz der Netzwerkzugänge.

Veröffentlicht in Security |

Keine Kommentare »

Schlagworte: interne, IT, Netzwerk, Security, Server

31. Januar 2011 |

Von Isabella Pridat

Die Auslagerung von IT oder Geschäftsprozessen in die Cloud liegt im Trend. Allerdings halten Sicherheitsbedenken Unternehmen vielfach noch von Cloud-Lösungen ab. Cyber-Ark gibt acht konkrete Tipps, worauf man bei der Speicherung seiner Daten in der Cloud auf jeden Fall achten sollte – gerade im Hinblick auf die Zugriffsmöglichkeiten von externen Administratoren.

Veröffentlicht in Cloud, Social Media, Devices, Security |

Keine Kommentare »

Schlagworte: Cloud, Devices, Security, Social Media

29. Juli 2010 |

Von Isabella Pridat

Laut eines aktuellen Reports des Analystenhauses Gartner werden 60 Prozent der virtuellen Server bis 2012 weniger sicher sein als die physikalischen, die sie ersetzen. Stonesoft zeigt fünf Wege, mit denen Unternehmen die Sicherheit in ihrer Cloud verbessern können.

Veröffentlicht in Cloud, Social Media, Devices |

Keine Kommentare »

Schlagworte: Cloud, Computing, Devices, Netzwerk, Security, Social Media, Virtuell