Beiträge zum Stichwort ‘

Anwendung ’

23. Dezember 2020 |

Von admin

Ziel ist es, Anwendungen, die vor 15 bis 20 Jahren eingeführt wurden, an den heutigen Stand der Technik heranzuführen. Wenn die „Substanz“ einer Software im Wesentlichen passt, kann man mit sanfter Modernisierung der gewachsenen Lösung in kurzer Zeit ein neues, modernes Dasein verschaffen. Dabei soll sowohl fachliches als auch im System angesammeltes Know-how bewahrt und somit der Unternehmenserfolg langfristig gesichert werden.

Veröffentlicht in Solutions & Provider |

Keine Kommentare »

Schlagworte: Ablösung, Anwendung, Anwendungsmodernisierung, Application Builder, AS/400, Entwicklung, IBM i, modernisierung, NAB/400, Projekt, Prozedurales Wissen, Software

19. Dezember 2018 |

Von admin

Schnelle Datenauswertung ist heute besonders im Mittelstand für viele Aufgabenstellungen wichtig, nicht nur für fundierte Entscheidungen, sondern auch für die Kommunikation im Unternehmen, sowie mit Lieferanten und Kunden. Denn schnelle Reaktion, transparente Prozesse und allseits aktuelle Informationen sichern den Vorsprung gegenüber der Konkurrenz.

Veröffentlicht in ERP + Add-ons, Business Software |

Keine Kommentare »

Schlagworte: Anwendung, Anwendungs-Modernisierung, CDC, Datengetrieben, DWH, ERP, Fallstudie, HiT Software, modernisierung, PDM, PERI, PSD, SAP, SAP HANA, Unternehmen

15. September 2016 |

Von admin

Mit der Ankündigung von IBM i 7.3 im April diesen Jahres wurden auch Erweiterungen für DB2 for i angekündigt. Eine dieser Erweiterungen nämlich temporale Tabellen möchte ich in diesem Artikel vorstellen.

Veröffentlicht in Big Data, Analytics, BI, MIS, Programmierung |

Keine Kommentare »

Schlagworte: Anwendung, Datenbank, DB2, History Tabelle, IBM i, Logik, Tabelle, Tabellen, temporal, temporale, temporale Tabellen, Trigger, Unterstützung, Vergangenheit, Zeit

15. September 2016 |

Von admin

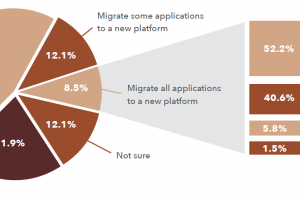

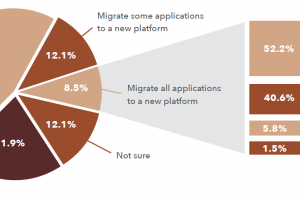

Zum zweiten Mal in Folge hat Tom Huntington, Executive Vice President of Technical Solutions bei HelpSystems in Zusammenarbeit mit den Publikationen IT Jungle und PowerWire.eu den Status der IBM i Nutzer erhoben. Diesmal lag die Beteiligung mit 834 Teilnehmern mehr als doppelt so hoch wie für die Umfrage 2015. Während 2015 nur 25% der Antworten von ausserhalb der USA kam, haben an der 2016-Umfrage 42% IT-Fachleute teilgenommen, die nicht in den USA angesiedelt sind.

Veröffentlicht in Human Resources, Personal, Leitartikel, Strategische Berichte |

Keine Kommentare »

Schlagworte: Administration, Anwendung, AS/400, Betriebssystem, Entwickler, GreenScreen, IBM, IBM i, IBM Power Server, Partitionen, Plattform, Programmier Sprachen, Projekte, Rechenzentrum, System i, Umfrage, Vergleich

23. Juni 2014 |

Von admin

Man kann Programme schreiben, die Anwendungs-Maps dafür nutzen, um den Source Code zu analysieren und nach Hinweisen auf Foreign-Key-Beziehungen zwischen den einzelnen Feldern der Anwendung zu ermitteln. Bei großen Anwendungen ist es einfach unabdingbar, diese Art der Analyse durch ein Programm durchführen zu lassen. Nicht zu verachten ist auch der zusätzliche Vorteil, dass es anschließend sehr einfach ist, durch einen jederzeit wiederholbaren automatisierten Analyseprozess up-to-date zu bleiben.

Veröffentlicht in Software Development + Change Mgmt. |

Keine Kommentare »

Schlagworte: Analyse, Anwendung, Anwendungsmodernisierung, Change, Change Management, Datenqualität, Devellopment, Extraktion, IBM, IBM i, integrität, Management, modernisierung, Server IT, Software

22. Oktober 2013 |

Von admin

Nachdem ich Ihnen im vorangegangenen Artikel („IBM i und mobile Geräte Ausgabe 06-07/13“) einen Überblick über die Entwicklung von mobilen Anwendungen gegeben habe, erhalten Sie hier ein konkretes Beispiel. Ziel dieses Artikels ist es, Ihnen die nötigen Schritte zu demonstrieren, um eine Client Server App zu realisieren sowie Einblick in die Technologien und Entwicklungsumgebungen zu geben um das gesetzte Ziel zu erreichen.

Veröffentlicht in Cloud, Social Media, Devices, Load`n`go |

Keine Kommentare »

Schlagworte: Anwendung, Cloud, Daten, Device, GEPIR, HTTP, IBM i, iPhone, Mobile, Phone, PHP, Server, Tablet, TCP/IP

10. Oktober 2013 |

Von admin

Neuartige Bedrohungen zwingen Unternehmen zum Einsatz von verbesserten, umfassenden Sicherheitslösungen. Eine neue IBM Network Security Appliance bietet hierzu eine weitreichende (oder nahezu umfassende) Kontrolle über alle Anwendungen, die in einem Unternehmensnetzwerk genutzt werden. Der Missbrauch durch Anwendungen, Webseiten und Nutzer soll damit identifiziert und gestoppt werden.

Veröffentlicht in Security |

Keine Kommentare »

Schlagworte: Anwendung, Global Threat, IBM, IBM i, Intelligence, Kontrolle, Monitor, Schutz, Security, Tool, Überblick

11. November 2009 |

Von admin

Wussten Sie, dass es möglich ist, den Namen einer Datenstruktur in RPG erst während der Ausführungszeit festzulegen? Dies geschieht durch Angabe einer Variablen als Datenstrukturnamen. Die Definition erfolgt im Schlüsselwort DTAARA durch Spezifikation des Sonderwertes *VAR.

Veröffentlicht in Tools, Hot-Tips |

Keine Kommentare »

Schlagworte: Anwendung, Artikel, Attribut, Auswirkung, Benutzerprofil, Capabilities, CL, DSPJOB, DSPJOBLOG, DSPMSG, eServer, i5, IBM, Implementierung, iSeries, Limited, OS, Security, SIGNOFF, SNDMSG, USER, Verunsicherung, WRKMSG

12. November 2008 |

Von admin

Die Notwendigkeit grafischer Oberflächen (GUI) und Plattform-übergreifender, offener und moderner Lösungen setzt die iSeries Gemeinde zunehmend unter Druck. Wie alle „Großen“ will auch IBM offene Standards, eine große, vielfältige und aktive Entwickler-Communitiy und portable, skalierbare Lösungen bieten.

Veröffentlicht in Programmierung |

Keine Kommentare »

Schlagworte: Anwendung, AS/400, Enterprise, eSeries, Großrechner, GUI, iServer, IT, Java, Legacy, Logik, modernisierung, NEWSartikel, NEWSolutions, OS/400, Prozesse, RPG, skalieren, Unternehmen

11. November 2008 |

Von admin

Heute setzen Unternehmen auf unzählige Sicherheitsvorkehrungen, um ihre Netzwerke vor Angriffen von Hackern und anderen Gefahren zu schützen. Dabei mangelt es bei den traditionellen Sicherheitssystemen oft an ausreichendem Schutz speziell für Web-Anwendungen. Eine sinnvolle Maßnahme zur zusätzlichen Absicherung dieser Applikationen stellen sogenannte Webshields dar, die als Web Application Firewalls (WAF) agieren.

Veröffentlicht in Software Development + Change Mgmt. |

Keine Kommentare »

Schlagworte: Anwendung, Application, Artikel, Datenschutz, eServer, Firewalls, Gefahren, Gesetz, i5, IBM, iSeries, Marktaussichten, Modell, NEWSartikel, OSI, Schutz, Security, System, WAF, Web